debian 12 环境下添加钉钉群报警监控

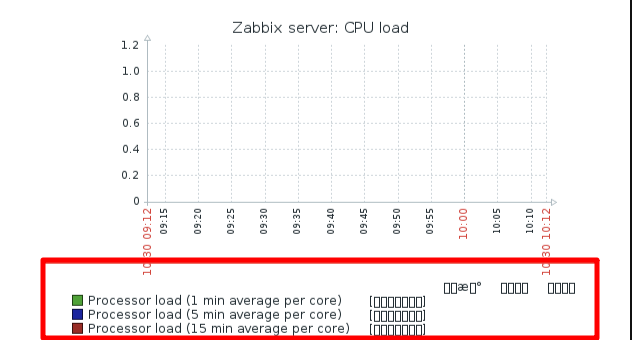

zabbix7.2.8安装环境检查出错,修改 /etc/php/8.2/fpm/php.ini 文件参数。

一:安装Python3、相关包以及创建钉钉发送消息日志文件

apt install python3-requests -y

先在钉钉群聊里添加一个自定义的机器人

并复制webhook的内容 如下面 创建新建群手加入 机器人就可得到

https://oapi.dingtalk.com/robot/send?access_token=37e23308d1b84eb4ac34566e03c4c4e74b7eedecbcc002exxxxxxxxxxxxxxx

下载钉钉脚本,修改 webhook 为自己的钉钉机器人 webhook 值

wget -P /usr/lib/zabbix/alertscripts http://d.junlin.li/zabbix/dingding.py chown zabbix:zabbix /usr/lib/zabbix/alertscripts/dingding.py chmod +x /usr/lib/zabbix/alertscripts/dingding.py

创建钉钉发送日志文件路径

touch /var/log/zabbix_dingding.log chown zabbix:zabbix /var/log/zabbix_dingding.log chmod +x /var/log/zabbix_dingding.log